1.本发明涉及中继攻击(relay attack)判定装置。

背景技术:

2.在无钥匙进入系统中,车载机和便携机通过进行无线通信,来进行对车辆的门上锁和解锁、或者启动发动机等操作。

3.作为针对中继攻击的措施,例如,提出从车载机发送两次强度不同的信号,比较在便携机侧接收到的两个信号的强度的方法(例如,参照专利文献1)。在携带机直接从车载机接收信号的情况下,两个信号的强度不同,但在中继器对信号进行了中继的情况下,两个信号的强度相同,因此可以判定中继攻击。

4.(现有技术文献)

5.(专利文献)

6.专利文献1:日本特开2006-342545号公报

技术实现要素:

7.(发明所要解决的问题)

8.然而,根据中继器的性能,强度低的信号可能会被断续性地中继。在便携机中,对一个信号进行多次强度测定,计算测定值的平均值并将其用于比较处理。在强度低的信号被断续性地中继的情况下,多次测定中的测定值可能会呈现分散(dispersion)分布。若根据出现了分散分布的测定值来计算平均值,则虽然经历了中继器的中继,但是两个信号的强度会变得不同,存在无法确切地进行中继攻击的判定的可能性。

9.需要提高中继攻击的判定的精度,增强无钥匙进入系统的安全性。

10.(解决问题所采用的措施)

11.本发明为一种中继攻击判定装置,其判定车载机和便携机之间的无线通信被中继器中继的中继攻击,其中,包括:

12.发送部,其设置于所述车载机,发送第一信号和使输出条件变为与所述第一信号不同的第二信号;

13.接收部,其设置于所述便携机,接收所述第一信号和所述第二信号;

14.强度测定部,其设置于所述便携机,分别对所述接收部接收到的所述第一信号和所述第二信号进行多次接收强度的测定;

15.比较部,其使用所述强度测定部测定出的所述接收强度的平均值,来进行所述第一信号和所述第二信号的比较处理;

16.判定部,其基于所述比较处理的结果,来判定所述中继攻击;以及,

17.分散程度运算部,其针对所述第二信号,运算由所述强度测定部多次测定的所述接收强度的分散程度,

18.在所述第二信号中,所述接收强度的分散程度超过示出通信异常的阈值的情况

下,所述判定部不依赖所述比较处理的结果而判定发生了所述中继攻击。

19.(发明的效果)

20.根据本发明,可以提高中继攻击的判定的精度,增强无钥匙进入系统的安全性,提高用户的便利性。

附图说明

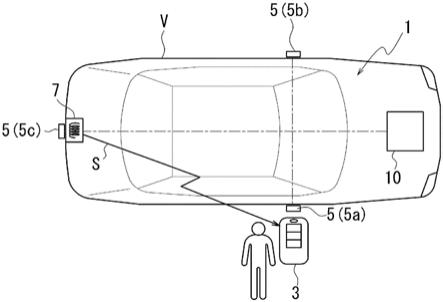

21.图1为本发明的实施方式的中继攻击判定装置的示意图。

22.图2为示出车载机的结构的框图。

23.图3为示出请求信号的结构的图。

24.图4为示出便携机的结构的框图。

25.图5为示出lf接收部的结构的图。

26.图6的(a)为对利用了强度测定部的接收强度测定的方式进行说明的图,图6的(b)为示出请求信号的各次的接收强度的测定值的一个示例的图表。

27.图7为对中继攻击的机制进行说明的图。

28.图8的(a)为示出请求信号被中继器断续性地中继的方式的图,图8的(b)为示出被断续性地中继的请求信号的接收强度的测定值的图。

29.图9为示出车载机的处理的流程图。

30.图10为示出便携机的处理的流程图。

31.图11为示出请求信号的接收处理的详细内容的流程图。

32.图12为说明变形例一的中继攻击判定装置的lf接收部的结构的图。

33.图13的(a)示出便携机接收被断续中继的请求信号时,在放大器中发生上溢的一个示例,图13的(b)为示出发生下溢的一个示例的图。

34.图14为示出变形例一的便携机的处理的流程图。

35.图15为示出变形例二的决定增益时和测定强度时的信号的输入状态的变化的图。

36.图16为示出变形例二的便携机的处理的流程图。

37.图17为示出变形例三的便携机的处理的流程图。

38.图18为对变形例三的处理进行说明的图。

具体实施方式

39.以下,参照附图对本发明的实施方式进行说明。

40.图1为本发明的实施方式的中继攻击判定装置的示意图。

41.如图1所示,无钥匙进入系统具有设置于车辆v的车载机1和车辆v的使用者所持有的便携机3。车载机1和便携机3进行无线通信而进行车辆v和便携机3的对应关系的认证。车载机1和便携机3在构成无钥匙进入系统的同时,构成对针对车辆v的中继攻击进行判定的中继攻击判定装置。将于后文叙述关于中继攻击的详细内容。

42.车载机1向便携机3发送请求信号s,便携机3响应请求信号s而发送应答信号。车载机1使用应答信号而进行车辆v和便携机3的对应关系的认证,进行门锁的上锁或者解锁的控制。车载机1将请求信号s作为例如125~135khz的lf信号而发送。便携机3将例如uhf频带的rf信号作为应答信号而发送。此外,作为无钥匙进入系统的控制对象,包含发动机启动、

转向锁等其他的车载设备而不限定于门锁,但省略详细的说明。在实施方式中,对门锁的控制,特别是解锁的控制进行说明。

43.图2为示出车载机1的结构的框图。

44.如图2所示,车载机1包括请求开关5、无钥匙控制器10、发送天线7、接收天线8和门锁执行器9。

45.请求开关5设置于车身的门、后备箱,接受使用者的解锁要求。例如,如图1所示,请求开关5包括分别设置于驾驶座门、副驾驶座门和后备箱的请求开关5a、5b、5c。请求开关5可以是例如开关按钮。开关按钮通过使用者进行的按压或者触碰等操作来接受解锁要求。

46.若请求开关5a、5b、5c中的任意一个被操作,则发送天线7将请求信号s作为lf信号而发送。此外,在图1的示例中,将发送天线7配置于车身的后部,但不对发送天线7的位置做特别的限定,也可以配置于其他的位置。

47.接收天线8接收来自便携机3的应答信号。应答信号是由便携机3发送的、作为对于请求信号s的回复的信号。门锁执行器9对驾驶座门、副驾驶座门和后门进行上锁和解锁。

48.无钥匙控制器10分别与请求开关5、发送天线7、接收天线8和门锁执行器9相连接。无钥匙控制器10根据请求开关5的操作来生成请求信号s,并将其从发送天线7发送至便携机3。无钥匙控制器10借助于接收天线8来接收对于请求信号s的应答信号而进行认证。无钥匙控制器10根据应答信号的认证结果来控制门锁执行器9的驱动而进行门的解锁。

49.无钥匙控制器10包括cpu11、lf发送部13、rf接收部14、存储器12和执行器驱动电路15。lf发送部13由发送电路等构成,与发送天线7相连接,进行cpu11所生成的请求信号s的数模转换等的处理,作为lf无线电波而从发送天线7发送。rf接收部14由接收电路构成,与接收天线8相连接而使接收天线8接收应答信号,进行接收到的应答信号的数模转换等的处理。执行器驱动电路15为根据cpu11的输入来使门锁执行器9驱动的电路。

50.存储器12存储无钥匙控制器10的控制程序、无钥匙控制器10的处理所需的信息。存储器12还暂时存储在cpu11的处理中生成的各种数据。作为一个示例,存储器12存储便携机3的id。

51.如图2所示,cpu11包括控制部20、开关判别部21、信号生成部22和暗号(密码)处理部23。控制部20包括未图示的计时器。

52.虽然没有特别地进行记载,但cpu11的各部件将处理结果暂时存储在存储器12,从存储器12读取必要的数据、处理对象,重置在处理结束后暂时存储的数据。

53.开关判别部21判别请求开关5a、5b、5c中的哪一个被操作,将判别结果输入至控制部20。

54.控制部20进行cpu11整体的控制。关于请求信号s的发送,控制部20生成随机数等暗号(密码)c。控制部20将生成的暗号c与处理指令一同输入至暗号处理部23。控制部20还将生成的暗号c与信号生成指令一同输入至信号生成部22。

55.暗号处理部23根据控制部20的处理指令,以规定的计算进程对控制部20生成的暗号c进行计算处理。规定的计算进程组合了存储于存储器12的便携机13的id。暗号处理部23将处理结果作为车载机侧处理结果而存储于存储器12。在从便携机3接收应答信号时使用该车载机侧处理结果。

56.信号生成部22根据控制部20的信号生成指令来生成请求信号s,并将其发送至lf

发送部13。信号生成部22控制lf发送部13而使请求信号s从发送天线7输出。

57.lf发送部13对请求信号s进行数模转换等处理,转换为lf发送波而输出至发送天线7,所述lf发送波是电磁波。发送天线7在周围形成磁场,便携机3检测形成的磁场,由此,请求信号s从车载机1发送至便携机3。

58.在实施方式中,lf发送部13生成并从发送天线7发送两个请求信号s。在以下的说明中,将首先发送的请求信号s设为“发送信号s1”,将接下来发送的请求信号s设为“发送信号s2”而加以区别。lf发送部13使请求信号s1、s2各自的磁场的强度不同而输出。lf发送部13发送为了中继攻击的判定而使输出强度变为不同的请求信号s1、s2,关于中继攻击的判定的详细内容将于后文叙述。此外,在此说明了使请求信号s2的输出强度低于请求信号s1的输出强度的示例,但也可以使请求信号s2的输出强度高于请求信号s1的输出强度。

59.图3为示出请求信号s1、s2的结构的图。

60.如图3所示,首先发送的请求信号s1包括唤醒信号w、数据信号d和突发信号(burst signal)b。数据信号d包括例如发送完成时间t1和暗号c。发送完成时间t为完成请求信号s1和请求信号s2的所有的发送所需的时间。突发信号b为用于在便携机3侧测定中继攻击判定用的接收强度的信号。第二个发送的请求信号s2只包括突发信号b。此外,图3的请求信号s1、s2的结构仅是一个示例,可以根据通信的目的来进行适当的改变。

61.此外,在如上所述那样将请求信号s1的输出强度设定为比请求信号s2的输出强度低的情况下,也可以在同一信号内调整输出强度,例如,提高唤醒信号w和数据信号d的部分输出强度,仅降低突发信号b的输出强度。

62.关于来自便携机3的应答信号的接收,控制部20(参照图2)进行应答信号的认证。详细内容将于后文叙述,应答信号包括请求信号s所包括的暗号c的、在便携机3处的处理结果(以后,称为“便携机侧处理结果”)。控制部20将便携机侧处理结果与存储于存储器12的车载机侧处理结果进行对照核对。便携机3用与车载机1的暗号处理部23相同的计算进程(process)进行计算处理,因此若应答信号是从对应的便携机3发送的信号,则处理结果相同。若便携机侧处理结果和车载机侧处理结果相同,则控制部20认证应答信号是来自对应的便携机3的信号。若控制部20认证了应答信号,则控制部20将驱动指令输出至执行器驱动电路15。执行器驱动电路15使门锁执行器9驱动而对门进行解锁。

63.图4为示出便携机3的结构的框图。如图4所示,便携机3包括遥控器30、接收天线32和发送天线33。

64.接收天线32接收车载机1发送的请求信号s,发送天线33将应答信号作为rf信号而发送。接收天线32通过检测作为lf发送波的请求信号s的磁场,来接收请求信号s。如上所述,按照顺序分别发送请求信号s1、s2,因此接收天线32也按照顺序接收各个信号。

65.遥控器30对借助于接收天线32而接收的请求信号s进行将于后文叙述的处理,生成应答信号。遥控器30将生成的应答信号从发送天线33发送至车载机1。

66.遥控器30包括cpu35、lf接收部37、强度测定部38、rf发送部39和存储器36。

67.lf接收部37为与接收天线32相连接的接收电路。

68.图5为示出lf接收部37的结构的图。

69.如图5所示,lf接收部37包括放大器51、52、增益调整器53、峰值检测器54和a/d转换器55。

70.放大器51、52对接收天线32接收到的请求信号s进行放大。通过切换使用的放大器51、52,可以改变放大请求信号s时的增益。

71.增益调整器53根据来自将于后文叙述的cpu35的增益决定部41的控制信号,来控制放大器51、52,由此调整进行请求信号s的放大时的增益。

72.峰值检测器54检测从放大器51、52输出的请求信号s的最大振幅。

73.a/d转换器55将放大器51、52放大的请求信号s从模拟信号转换为数字信号。

74.强度测定部38由例如rssi(received signal strength indication:接收信号强度指示)电路等构成。强度测定部38测定通过lf接收部37的a/d转换器55来转换为数字信号的请求信号s的接收强度。具体地,强度测定部38测定请求信号s1、s2各自所含有的突发信号b的接收强度。强度测定部38将测定出的请求信号s1、s2的接收强度存储于存储器36。

75.图6的(a)为对利用了强度测定部38的接收强度的测定的方式进行说明的图,图6的(b)为示出请求信号s1、s2的各次的接收强度的测定值的一个示例的图表。

76.如图6的(a)所示,强度测定部38分别对请求信号s1、s2进行多次测定。可以预先设定测定次数和测定间隔,但例如可以以1ms的间隔对各信号进行20次测定。

77.回到图4,rf发送部39将应答信号作为rf信号而从发送天线33输出。存储器36存储遥控器30的控制程序、遥控器30的处理所需的信息。作为一个示例,存储器36存储便携机3的id。

78.cpu35进行遥控器30的总括控制,但特别地,作为进行对于请求信号s的处理的功能结构,包括增益决定部41、分散程度运算部42、平均值计算部43、比较部44、暗号处理部45和信号生成部46。

79.与车载机1相同地,cpu35的各部将处理结果暂时存储在存储器36,从存储器36读取必要的数据、处理对象,在处理结束后重置暂时存储的数据。例如,如上所述,在存储器36存储强度测定部38测定出的接收强度,但若完成对接收到的请求信号s进行响应的应答信号的发送,则cpu35从存储器36中删除接收强度。

80.此外,虽然省略了详细的说明,但便携机3也可以具有控制开关。使用者通过操作控制开关,可以远程上锁或者解锁车辆的门,或者远程启动发动机。

81.增益决定部41分别决定请求信号s1、s2在lf接收部37的放大器51、52处的增益。如上所述,lf接收部37的峰值检测器54在接收请求信号s1、s2时,检测各自的最大振幅。增益决定部41根据检测出的最大振幅,来决定请求信号s1、s2的各自的增益,将控制信号输入至增益调整器53。例如,若接收到的请求信号s的最大振幅减小,则增益决定部41将增益增大,若最大振幅变大,则增益决定部41将增益减小。此外,在通过增益决定部41所决定的增益来放大请求信号s1、s2后,在所述强度测定部38中进行接收强度的测定。

82.分散程度运算部42、平均值计算部43和比较部44对请求信号s1、s2进行中继攻击的判定处理。

83.针对请求信号s2,分散程度运算部42运算由强度测定部38多次测定的接收强度的分散程度(精密度)。

84.平均值计算部43取得强度测定部38测定出的请求信号s1、s2的各次的测定值,计算各自的平均值v1、v2。

85.比较部44进行平均值计算部43计算出的、请求信号s1的平均值v1和请求信号s2的

平均值v1、v2的比较。

86.然而,在分散程度运算部42运算出的请求信号s2的分散程度大于阈值th1的情况下,比较部44不进行比较而结束处理。

87.如上所述,车载机1使请求信号s1、s2的输出强度变得不同而将其从发送天线7发送。因此,在信号被确切地从车载机1发送到便携机3的情况下,便携机3处的请求信号s1、s2的接收强度也不同。如图6的(b)所示,以高的输出强度发送的请求信号s1的接收强度的测定值比以低的输出强度发送的请求信号s2的接收强度的测定值高。

88.另一方面,在请求信号s1、s2被进行中继攻击的中继器中继的情况下,两个请求信号s1、s2的接收强度相同的可能性高。

89.图7为对中继攻击的机制进行说明的图。

90.如图7所示,尝试对车辆v的门进行非法解锁的第三者在持有便携机3的用户位于车辆v的远处时,操作请求开关5a。车载机1根据请求开关5a的操作而发送请求信号s。设置于便携机3与车辆v之间的、各自具有天线的多个中继器对该请求信号s进行中继而使位于远处的便携机3接收该请求信号s。

91.若便携机3对由这种中继器发送的请求信号s回复应答信号,则门被非法解锁。为了应对这种中继攻击,车载机1从发送天线7发送使输出强度变为不同的请求信号s1、s2。便携机3进行请求信号s1、s2的接收强度的比较处理。若请求信号s1、s2直接从车载机1发送至便携机3,则如图6的(b)所示,各自的接收强度不同。另一方面,由于中继器不会使中继的请求信号s1、s2的接收强度不同,因此如图7所示,便携机3侧的请求信号s1、s2的接收强度相同。

92.因此,在比较部44的比较处理的结果是判断为请求信号s1、s2的强度相同的情况下,判定为中继攻击,便携机3不向车载机1回复应答信号,由此防止车辆v的门的非法解锁。

93.此外,在一次的测定中,因噪声等影响而可能会出现与实际的强度的误差,因此进行多次测定并计算其平均值v1、v2,以成为与实际的强度相接近的值。

94.此外,同样地,因噪声等影响,即使在确切地发送到的情况下,在请求信号s1、s2的强度的平均值v1、v2之间也会产生一些差异,因此在比较部44中,若两个强度的差为可以判断为相同的程度,则判定为中继攻击。

95.然而,例如,根据中继器的性能,强度低的信号可能会被断续性地中继。

96.图8的(a)为示出请求信号s2被中继器断续性地中继的方式的图,图8的(b)为示出被断续性地中继的请求信号s2的接收强度的测定值的图。

97.对于像请求信号s1那样强度高的信号,中继器可以容易地进行中继而不会中断。另一方面,如图8的(a)所示,在请求信号s2的强度为可进或可不进中继器的检波范围的强度的情况下,中继器会断续性地接收请求信号s2。中继器将断续性地接收到的请求信号s2直接发送至便携机3。由此,在便携机3接收请求信号s2时,变为存在信号的输入的状态和信号的输入中断的状态交替重复的形态。

98.如上所述,便携机3的强度测定部38对请求信号s1、s2分别进行多次接收强度的测定。

99.如图8的(b)所示,关于请求信号s1,在各次的测定中,信号的输入不存在中断,因此接收强度被确切地测定,在多次的测定值中不呈现大的分散程度,趋于均一。

100.另一方面,关于被断续性地中继的请求信号s2,具有在有信号的输入时进行测定的情况和在信号的输入中断时进行测定的情况。因此,关于多次的测定值,存在产生大的分散程度的情况。

101.假设,若在请求信号s2的测定值中产生了分散程度的状态下计算平均值v2,则平均值v2可能会偏离中继器所发送的请求信号s2的实际的强度。由此,存在无法确切地进行请求信号s1的平均值v1和请求信号s2的平均值v2的比较处理的可能性。

102.作为对此的措施,在实施方式中,分散程度运算部42运算请求信号s2的接收强度的测定值的分散程度。而后,比较部44在分散程度的大小示出通信异常、即示出中继攻击所导致的断续中继的可能性的情况下,不依赖接收强度的比较处理而判定为中继攻击。

103.将使用流程图而于后文叙述关于平均值计算部43、分散程度运算部42和比较部44的处理的详细内容。

104.回到图4,在比较部44的比较处理的结果是判定为可以发送应答信号的情况下,暗号处理部45以规定的计算进程计算处理请求信号s1的数据信号d所含有的暗号c(参照图3)。规定的计算进程为组合了便携机3的id的进程,是与车载机1的暗号处理部23相同的计算进程。暗号处理部45将便携机侧处理结果输入至信号生成部46。

105.信号生成部46生成包含便携机侧处理结果的应答信号,并将其发送至rf发送部39。rf发送部39将应答信号作为rf信号而从发送天线33输出。

106.以下,从车载机1侧和便携机3侧这两方面说明无钥匙进入系统的处理。

107.图9为示出车载机1的处理的流程图。

108.如图9所示,若使用者操作请求开关5a、5b、5c中的任意一个(步骤s11:是),则开关判别部21判别是哪一个开关被操作而存储于存储器12。

109.控制部20生成包含于请求信号s的暗号c(步骤s12)。控制部20将处理指令与生成的暗号c一同输入至暗号生成部。控制部20将信号生成指令与暗号c一同输入至信号生成部22。

110.暗号处理部23根据处理指令,用规定的计算进程对暗号c进行计算处理,并将车载机侧处理结果存储于存储器12(步骤s13)。

111.信号生成部22根据信号生成指令来生成请求信号s,并控制lf发送部13而从发送天线7发送请求信号s1、s2(步骤s14)。

112.若控制部20完成请求信号s1、s2的发送,则控制部20等待来自便携机3的应答信号(步骤s15)。此外,控制部20在参照计时器而经过了预先设定的响应等待时间后也没有接收到应答信号的情况下,结束处理。

113.若控制部20接收到应答信号(步骤s15:是),则控制部20将应答信号所含有的便携机侧处理结果与存储于存储器12的车载机侧处理结果进行对照核对(步骤s16)。控制部20在便携机侧处理结果和车载机侧处理结果不一致的情况下(步骤s16:否),结束处理。控制部20在便携机侧处理结果和车载机侧处理结果一致的情况下(步骤s16:是),向执行器驱动电路15输出驱动指令。执行器驱动电路15使门锁执行器9驱动(步骤s17),对门锁进行解锁。

114.图10为示出便携机3的处理的流程图。

115.便携机3的遥控器30除控制开关被操作时以外,直到接收到请求信号s为止都处于睡眠模式。如图10所示,若遥控器30接收到请求信号s1所含有的唤醒信号w(步骤s21:是),

则遥控器30解除睡眠模式。

116.遥控器30参照请求信号s1的数据信号d所含有的发送完成时间t1而进行在发送完成时间t1内发送的请求信号s1和请求信号s2的接收处理(步骤s22)。

117.图11为示出请求信号s1、s2的接收处理的详细内容的流程图。

118.若请求信号s1在接收天线32中被接收,则lf接收部37的峰值检测器54(参照图5)检测请求信号s1的最大振幅。

119.如图11所示,cpu35的增益决定部41基于请求信号s1的最大振幅,来决定放大器51、52的增益(步骤s221)。

120.增益调整器53根据来自增益决定部41的控制信号来控制放大器51、52,以增益决定部41决定的增益来放大请求信号s1。

121.强度测定部38测定被放大器51、52放大的、通过a/d转换器55来从模拟信号转换为数字信号的请求信号s1的接收强度(步骤s222)。

122.强度测定部38以预先设定的次数来测定请求信号s1的接收强度,将各次的测定值顺次存储于存储器36。

123.若设定次数的测定结束(步骤s223:是),则强度测定部38接着进行请求信号s2的接收处理。

124.若请求信号s2在接收天线32中被接收,则峰值检测器54检测请求信号s2的最大振幅。

125.cpu35的增益决定部41基于请求信号s2的最大振幅,来决定放大器51的52的增益(步骤s224),将控制信号输入至增益调整器53。

126.增益调整器53根据来自增益决定部41的控制信号来控制放大器51、52,以增益决定部41决定的增益来放大请求信号s2。

127.强度测定部38测定被放大器51、52放大的、通过a/d转换器55来从模拟信号转换为数字信号的请求信号s2的接收强度(步骤s225)。

128.强度测定部38以预先设定的次数来测定请求信号s2的接收强度,将各次的测定值顺次存储于存储器36。

129.更进一步地,分散程度运算部42在每次取得请求信号s2的每次的测定值时,进行测定值中的最大值max和最小值min的更新(步骤s226)。

130.如上所述,分散程度运算部42运算测定值的分散程度,用以判断强度低的请求信号s2因中继攻击而被断续中继的可能性。分散程度的具体的运算方法不限定于特定的一种,但作为一个示例,测定值中的最大值max和最小值min的差为表示测定值的分散程度的大小的指标。因此,在实施方式中,分散程度运算部42取得强度测定部38的测定值,进行最大值max和最小值min的记录。

131.若新的测定值被强度测定部38存储于存储器36,则分散程度运算部42取得该测定值,与已记录的最大值max和最小值min进行比较。若新取得的测定值比最大值max大,则将最大值max更新为该测定值。若新取得的测定值比最小值min小,则将最小值min更新为该测定值。

132.此外,在实施方式中,分散程度运算部42仅对输出强度低、容易被断续中继的请求信号s2进行分散程度运算,由此可以提高处理效率,但输出强度高的请求信号s1也可能会

被断续中继,因此也可以对请求信号s1进行分散程度运算。

133.若设定次数的测定结束(步骤s227:是),则强度测定部38结束请求信号s2的接收处理。

134.回到图10,分散程度运算部42取得存储于存储器36的请求信号s2的接收强度的测定值的最大值max和最小值min,运算它们的比值max/min(步骤s23)。比值max/min是示出测定值的最大值max和最小值min的差异的值,即,比值max/min成为示出请求信号s2的测定值的分散程度的大小的指标。若比值max/min大,则可以判断为请求信号s2被进行中继攻击的中继器断续中继的可能性高。分散程度运算部42将运算结果输入于比较部44。

135.此外,作为其他的分散程度的运算方法,例如,可以使用运算测定值的最大值max和平均值v2的比的方法、运算最小值min和平均值v2的比的方法、运算测定值的均方根σ的方法等,也可以组合多种运算方法。

136.比较部44将分散程度运算部42运算出的比值max/min与阈值th1进行比较(步骤s24)。阈值th1为对接收强度的测定值的分散程度是否是示出通信异常、即是否是示出中继攻击所导致的断续中继的可能性的值进行判断的基准值。

137.可以通过试验、模拟来适当设定阈值th1,例如,可以根据持有便携机3的用户操作请求开关5(参照图1)时的、便携机3和车载机1的发送天线7之间的距离来设定阈值th1。该距离,具有例如车辆越大则越长的倾向。距离越长,则即使在请求信号s1、s2被确切地从车载机1发送至便携机3的情况下,也越容易产生分散,因此将阈值th1设定得大。

138.若比值max/min在阈值th1以上(步骤s24:是),则测定值的分散程度大,被中继攻击的中继器断续中继的可能性高,因此比较部44不回复应答信号而结束处理。

139.若比值max/min小于阈值(步骤s24:否),则比较部44将比较结果输入至平均值计算部43。

140.平均值计算部43根据请求信号s1和s2的各测定值,来计算各自的平均值v1、v2(步骤s25)。

141.平均值计算部43根据请求信号s1和s2的各测定值,来计算各自的平均值v1、v2(步骤s25)。平均值计算部43将计算结果输入至比较部44。

142.作为比较处理,比较部44将请求信号s1、s2的接收强度的差(v1-v2)与阈值th2进行比较(步骤s26)。具体地,比较部44将从平均值计算部43输入的平均值v1、v2的差作为接收强度的差(v1-v2)而计算。

143.如上所述,即使在请求信号s1、s2被中继器中继的情况下,也会出现因噪声等影响而在双方的强度之间产生一些误差的情况。更进一步地,即使在请求信号s1、s2被确切地从车载机1发送到便携机3的情况下,也会出现因噪声等误差而使得接收强度的差比输出强度的差小的情况。将阈值th2设定为考虑了这些误差后的值为好。

144.若差值(v1-v2)小于阈值th2(步骤s26:否),则被中继攻击的中继器中继的可能性高,因此比较部44不回复应答信号而结束处理。

145.若差值(v1-v2)在阈值th2以上(步骤s26:是),则比较部44将处理结果输入至暗号生成部。

146.若从比较部44输入的处理结果输入至暗号处理部45,则暗号处理部45取得并以规定的计算进程计算处理请求信号s1的数据信号d所含有的暗号c(步骤s27),并将计算出的

便携机侧处理结果输入至信号生成部46。信号生成部46生成包含便携机侧处理结果的应答信号。信号生成部46控制rf发送部39而从发送天线33发送应答信号(步骤s28)。

147.遥控器30在回复应答信号后,从通常动作状态回到睡眠状态,结束处理。

148.如上所述,实施方式的中继攻击判定你装置是:

149.(1)判定车载机1和便携机3之间的无线通信被中继器中继的、所谓的中继攻击的装置。

150.中继攻击判定装置包括:lf发送部13(发送部),其设置于车载机1,发送请求信号s1(第一信号)和输出强度(输出条件)与请求信号s1不同的请求信号s2(第二信号);

151.lf接收部37(接收部),其设置于便携机3,接收请求信号s1和请求信号s2;

152.强度测定部38,其分别对lf接收部37接收到的请求信号s1和请求信号s2进行多次接收强度的测定;

153.比较部44(比较部、判定部),其使用强度测定部38测定出的接收强度的平均值v1、v2,来进行请求信号s1和请求信号s2的比较处理,

154.并基于该比较处理的结果,来判定中继攻击;以及,

155.分散程度运算部42,其针对请求信号s1、s2中的接收强度低的信号、针对请求信号s2,运算由强度测定部38多次测定的接收强度的分散程度。

156.在请求信号s2中,在接收强度的分散程度超过示出通信异常的阈值th1的情况下,比较部44不依赖比较处理的结果而判定中继攻击。

157.在无钥匙进入系统,作为判定中继攻击的一个方法,在车载机1侧发送使强度变得不同的请求信号s1、s2,测定并比较在便携机3侧接收到的请求信号s1、s2各自的接收强度。若请求信号s1、s2是直接从车载机1发送到便携机3的信号,则请求信号s1、s2的接收强度不同。另一方面,在请求信号s1、s2经由中继攻击的中继器而被发送至便携机3的情况下,两个请求信号s1、s2的接收强度相同。因此,在中继攻击判定装置中,可以通过请求信号s1、s2的接收强度的比较处理来判定中继攻击。

158.然而,根据中继器的性能,强度低的请求信号s2可能会被断续性地中继。在便携机3中,分别对请求信号s1、s2进行多次强度测定,计算测定值的平均值v1、v2并将其用于比较处理。其中,在强度低的请求信号s1、s2被断续中继的情况下,在多次的测定中测定值可能会出现分散的情形。若根据分散分布的测定值来计算平均值v1、v2,则虽然经过了中继器的中继,但是,平均值v1、v2的差变大,存在无法进行确切的比较处理的可能性。

159.因此,在实施方式中,分散程度运算部42针对强度低的请求信号s2,运算各次的测定值的分散程度。如分散程度大,则通信异常、即中继攻击所导致的断续中继的可能性高,因此比较部44不依赖比较处理的结果而判定为中继攻击。由此,可以增强无钥匙进入系统的安全性。

160.(2)lf发送部13发送输出强度比请求信号s1低的请求信号s2,分散程度运算部42运算请求信号s2的接收强度的分散程度。

161.输出强度低的信号容易被断续中继,因此容易出现分散分布,因此通过仅运算将输出强度设定得低的请求信号s2的接收强度的分散程度,可以提高处理效率。此外,在将请求信号s1的输出强度设定得低的情况下,也可以运算请求信号s1的分散程度。

162.(3)分散程度运算部42

163.将表示由强度测定部38多次测定的接收强度的最大值max和最小值min的差异的比值max/min用作接收强度的分散程度而进行运算。

164.考虑各种方法来进行分散程度的运算,但最大值max和最小值min的比值max/min运算容易且处理所需的时间少。更进一步地,若在每次取得测定值时进行最小值min和最大值max的更新处理,则可以降低存储器36的功耗。

165.此外,在实施方式中,将比值max/min作为示出最大值max和最小值min的差异的值而进行运算,但例如,在使用以对数标度来输出rssi值的rssi电路的情况下,也可以将最大值max和最小值min的差直接作为表示接收强度的分散程度的指标。

166.[变形例一]

[0167]

在实施方式中,说明了根据请求信号s1、s2的接收强度的测定值的分散程度,来判断中继攻击所导致的断续中继的可能性的方式。在变形例一中,在该方式的基础上,以放大器51、52的输出为基准来判断断续中继的可能性。

[0168]

图12为说明变形例一的中继攻击判定装置的lf接收部37的结构的图。

[0169]

如图12所示,在变形例一中,lf接收部37除与实施方式相同的结构外,还包括上溢/下溢检测器56。上溢/下溢检测器56检测来自放大器51、52的输出电平(output level)在规定范围的上限处饱和的上溢和低于下限的下溢。变形例一的其他的结构与实施方式相同,因此省略详细的说明。

[0170]

在变形例一中,在便携机3接收请求信号s1、s2时,在上溢/下溢检测器56检测到来自放大器51、51的输出的上溢或者下溢的情况下,便携机3判定为中继攻击所导致的断续中继。

[0171]

图13的(a)示出便携机3接收被断续中继的请求信号s2时,在放大器51,52中发生上溢的一个示例,图13的(b)为示出发生下溢的一个示例的图。

[0172]

如上所述,在便携机3接收请求信号s1、s2时,首先,cpu35的增益决定部41(参照图4)基于峰值检测器54检测出的最大振幅,来决定放大器51、52处的增益。然而,在强度低的请求信号s2被中继器断续中继的情况下,如图13的(a)所示,存在请求信号s2的输入在决定增益时成为中断的状态的情况。

[0173]

在这种情况下,峰值检测部检测的最大振幅变小,因此增益决定部41将放大请求信号s2的增益设定得大。然而,若在决定增益后存在请求信号s2的输入,则请求信号s2被放大器51、52以被设定得大的增益放大,因此存在来自放大器51、52的输出电平上溢的可能性。

[0174]

另一方面,如图13的(b)所示,在断续中继中,存在:在决定增益时存在请求信号s2的输入,但在之后变为输入中断的状态的情况。在这种情况下,峰值检测部检测的最大振幅变大,因此增益决定部41将放大请求信号s2的增益设定得小。然而,若在决定增益后请求信号s2的输入中断,则存在来自放大器51、52的输出电平下溢的可能性。

[0175]

如此,在请求信号s2被中继攻击的中继器断续中继的情况下,存在来自放大器51、52的输出电平因信号的输入状态在决定增益时和之后发生变化而产生上溢或者下溢的现象的情况。因此,在变形例一中,在lf接收部37设置上溢/下溢检测部56,检测放大器51、52的上溢或者下溢,由此判定存在中继攻击所导致的断续中继的可能性。

[0176]

图14为示出变形例一的便携机3的处理的流程图。

[0177]

如图14所示,在变形例一中,若接收到唤醒信号w(步骤s31:是),则与实施方式相同地,进行请求信号s1、s2的接收处理(步骤s32)。在变形例一中,在上溢/下溢检测部56检测到放大器51、52的上溢或者下溢的情况下(步骤s33:是),比较部44不进行步骤s34~s39而结束处理。由此,在检测到上溢或者下溢的情况下,可以不进行分散程度运算、平均值计算和强度的比较处理而判定中继攻击,因此可以实现迅速的判定。

[0178]

在没有在上溢/下溢检测部56中检测到放大器51、52的上溢或者下溢的情况下(步骤s33:否),与实施方式相同地,进行步骤s34~s39的处理。此外,步骤s34~s39的处理与实施方式的步骤s23~s28(参照图10)相同,因此省略说明。

[0179]

如上所述,就变形例一的中继攻击判定装置而言,

[0180]

(4)包括:峰值检测器54(峰值检测部),其检测请求信号s1和请求信号s2的最大振幅;

[0181]

增益决定部41,其基于最大振幅,来决定请求信号s1和请求信号s2各自的增益;以及,

[0182]

放大器51、52,其以增益决定部41决定的增益放大请求信号s1和请求信号s2,

[0183]

强度测定部38测定由放大器51、52放大的请求信号s1和请求信号s2的接收强度。

[0184]

更进一步地,中继攻击判定装置包括上溢/下溢检测器56(检测部),其检测放大器51、52的输出的上溢或者下溢。在测定请求信号s2的接收强度时、检测部检测到放大器51、52的上溢或者下溢的情况下,比较部44不依赖比较处理的结果而判定中继攻击。

[0185]

强度低的请求信号s2被中继器断续中继,信号的输入状态在决定增益时和之后发生变化,由此存在放大器51、52的输出上溢或者下溢的情况。通过在这种情况下判定为中继攻击,可以在实施方式的处理的基础上进一步提高无钥匙进入系统的安全性。此外,可以在进行分散程度运算、比较处理之前判定为中继攻击而结束处理,由此,可以降低便携机3处的处理负荷。

[0186]

[变形例二]

[0187]

在变形例二中,着眼于强度测定部38的测定值因决定增益时和之后的测定强度时的信号的输入状态的变化而在可使用范围之外的情况,与变形例一相同地,在实施方式中增加中继攻击的判定方法。

[0188]

图15为示出变形例二的决定增益时和测定强度时的信号的输入状态的变化的图。

[0189]

图15的(a)示出强度低的请求信号s2被中继器断续中继,在决定增益时请求信号s2的输入中断,但在决定增益后的测定强度时存在请求信号s2的输入的状态。

[0190]

在变形例一中也进行了说明,输入在决定增益时中断的情况下,请求信号s2的增益被设定为大的值。而后,在强度测定部38的测定时输入的请求信号s2因被设定的增益而被大幅放大。

[0191]

其中,就由rssi电路等构成的强度测定部38而言,能够测定可以用于平均值计算、分散程度运算的准确的接收强度的范围(以下,称为“可使用范围”)有限。因此,在从放大器51、52输出的请求信号s2的接收强度在可使用范围之外的情况下,可能无法示出与实际的接收强度相符的准确的测定值。在该情况下,例如,测定值变为存在误差的某个值,或者变为在可使用范围的上限或者下限取值的状态。

[0192]

在图15的(a)中,被大幅放大的请求信号s2的实际的接收强度超出可使用范围,因

此测定值示出在可使用范围的上限取值的状态。

[0193]

另一方面,在图15的(b)中,示出在决定增益时存在请求信号s2的输入,但在决定增益后的测定强度时请求信号s2的输入中断的状态。

[0194]

在该情况下,请求信号s2的增益被设定得小,但在测定强度时请求信号s2的输入中断。因此,存在从放大器51、52输出的请求信号s2的接收强度降低至比强度测定部38的可使用范围小的情况。在该情况下,如图15的(b)所示,测定值变为在可使用范围的下限取值的状态。

[0195]

如此,在请求信号s2被中继攻击的中继器断续中继的情况下,信号的输入状态在决定增益时和测定强度时发生变化,由此存在强度测定部38的测定值在可使用范围之外的情况。因此,在变形例二中,若强度测定部38的测定值中存在在可使用范围之外的值,则比较部44判定为存在中继攻击所导致的断续中继的可能性。关于测定值的可使用范围,预先进行试验或者模拟而设定,并存储于存储器36。例如,在强度测定部38可以取得10比特量的0~1023作为测定值的情况下,可以将测定值的可使用范围设定为100~800。

[0196]

图16为示出变形例二的便携机3的处理的流程图。

[0197]

如图16所示,在变形例二中,若接收到唤醒信号w(步骤s41:是),则与实施方式相同地,进行请求信号s1、s2的接收处理(步骤s42)。结束接收处理后,比较部44参照请求信号s2的各测定值,若存在在可使用范围之外的值(步骤s43:是),则比较部44判定为中继攻击,不进行步骤s44~s49而结束处理。

[0198]

对测定值的“在可使用范围之外”进行判定的具体处理由强度测定部38的性能或者规格决定。例如,若为在接收强度在可使用范围之外的情况下,强度测定部38的测定值取值为可使用范围的上限或者下限的规格,则比较部44在测定值示出上限或者下限时判定为中继攻击。例如,在强度测定部38的测定值的可使用范围为100~800的情况下,若测定值示出100或者800,则判定为中继攻击。

[0199]

或者,若强度测定部38也可以输出可使用范围以外的值,则运算部44在测定值示出可使用范围以外的值时判定为中继攻击。例如,在强度测定部38的测定值的可使用范围为100~800的情况下,比较部44在测定值示出可使用范围以外的95或者901等的值时判定为中继攻击。

[0200]

如此,通过进行请求信号s2的参照处理,可以在测定值在可使用范围之外的情况下,在进行分散程度运算、平均值计算和比较处理之前判定为中继攻击,因此可以实现迅速的判定。

[0201]

此外,在步骤s43中,仅参照了强度低的、容易被断续中继的请求信号s2的测定值,但强度高的请求信号s1也存在被断续中断的可能性,因此也可以参照请求信号s1的测定值。

[0202]

步骤s44~s49的处理与实施方式的步骤s23~s28(参照图10)相同,因此省略详细的说明。

[0203]

如上所述,在变形例二的中继攻击判定装置中,

[0204]

(5)在强度测定部38测定出的请求信号s2的接收强度的测定值在可使用范围之外的情况下,比较部44不依赖比较处理的结果而判定为中继攻击。

[0205]

强度低的请求信号s2被中继器断续中继,信号的输入状态在决定增益时和之后的

测定强度时发生变化,由此存在接收强度在可使用范围之外的情况。在这种情况下判定为中继攻击,由此,可以在实施方式的处理的基础上进一步提高安全性。此外,可以在进行分散程度运算、比较处理之前判定为中继攻击而结束处理,由此,可以降低便携机3处的处理负荷。

[0206]

此外,变形例二也可以应用于变形例一。即,将上溢/下溢检测器56设置于变形例二的中继攻击判定装置。比较部44可以在检测到放大器51、52的上溢或者下溢、测定值在可使用范围之外的情况下,判定为中继攻击。

[0207]

[变形例三]

[0208]

在变形例二中,在请求信号s2的决定增益时和测定强度时的输入状态因断续中继而发生变化的情况下测定值在可使用范围之外,因此,在分散程度运算和比较处理之间,增加了进行参照接收强度的测定值的处理而进行中继攻击的判定的步骤。

[0209]

在变形例三中,可以通过改变比较处理时使用的阈值,来在测定值在可使用范围之外的情况下,在比较处理中判定中继攻击,而不是另行进行参照处理。

[0210]

图17为示出变形例三的便携机3的处理的流程图。

[0211]

除步骤s56以外,变形例三的处理进行与实施方式相同的处理,因此省略其他处理的说明。

[0212]

在变形例三中,如图17所示,作为比较处理,比较部44判定接收强度的差(v1-v2)是否在规定的数值范围pr内(步骤s56)。

[0213]

规定的数值范围pr为将阈值th2作为下限、将阈值th3作为上限的范围。阈值th2可以与在实施方式中使用的阈值th2相同,可以是基于车载机1侧的请求信号s1、s2的发送时的输出强度的差而考虑了误差后的值。

[0214]

基于请求信号s2的接收强度在测定范围之外且测定值取值为上限或者下限的情况下的、与请求信号s1的接收强度的差,来设定阈值th3。

[0215]

图18为对变形例三的处理进行说明的图。

[0216]

图18为说明在各种情况下发送的请求信号s2与请求信号s1的接收强度的差和与各种情况相对应的处理的图。在图18中,以涂黑的圆形表示请求信号s1,以反白的三角形表示在中继攻击时被非断续性地中继的请求信号s2。以涂黑的三角表示正常地从车载机1发送至便携机3的请求信号s2。更进一步地,以反白的矩形表示在中继攻击时被断续中继而在测定值的可使用范围的下限取值的请求信号s2。

[0217]

首先,在请求信号s2被正常发送的情况下,其与请求信号s1的接收强度的差(v1-v2)比根据输出强度的差来决定的阈值th2大。在请求信号s2在中继攻击时被非断续性地中继的情况下,与请求信号s1经由同一个中继器而发送,因此请求信号s2与请求信号s1的接收强度的差(v1-v2)变小,位于0至阈值th2之间。在该情况下,比较部44判定为中继攻击。

[0218]

另一方面,在请求信号s2在中继攻击时被断续中继,接收强度的测定值在可使用范围之外的情况下,接收强度的差(v1-v2)比请求信号s2被正常地发送的情况大。

[0219]

因此,在变形例三中,设定比阈值th2大的阈值th3,设定将阈值th2设定为下限,将阈值th3设定为上限的规定的数值范围pr。可以通过事先的试验或者模拟来决定阈值th3。而后,比较部44仅在接收强度的差(v1-v2)在规定的数值范围pr内的情况下生成应答信号,在接收强度的差(v1-v2)在规定的数值范围pr之外的情况下,判定为中继攻击。

[0220]

由此,即使在决定增益时和测定强度时的输入状态因中继攻击的断续中继而变化的情况下,也可以在比较部44进行的比较处理中判定中继攻击。

[0221]

如上所述,在变形例三中,

[0222]

(6)作为比较处理,比较部44运算请求信号s1和请求信号s2各自的接收强度的平均值v1、v2的差(v1-v2),并将差值(v1-v2)与规定的数值范围pr进行比较。

[0223]

在差值(v1-v2)在规定的数值范围pr之外的情况下,比较部44判定为中继攻击。

[0224]

基于车载机1的lf发送部13处的发送时的请求信号s1和请求信号s2的接收强度的差来决定作为规定的数值范围pr的下限的阈值th2,

[0225]

基于车载机1的lf发送部13处的发送时的请求信号s1、和强度测定部38中的可使用范围的上限或者下限的差,来决定作为规定的数值范围pr的上限的阈值th3。

[0226]

在变形例三中,无需增加处理、构件,通过设定比较处理中的规定的数值范围pr,便可以提高中继攻击的判定精度,可以进一步增强安全性。

[0227]

此外,在上述示例中,直接使用了请求信号s1和请求信号s2的接收强度的差(v1-v2),但接收强度的比值v1/v2也表示两个信号的接收强度的差,因此也可以使用比值v1/v2。

[0228]

[其他的变形例]

[0229]

在上述实施方式中,说明了在便携机3侧进行与中继攻击的判定相当的处理,但并不限定于此,也可以在车载机1侧进行中继攻击的判定。

[0230]

例如,便携机3也可以仅进行请求信号s1、s2的接收强度的测定,将测定值包含于应答信号而发送至车载机1。车载机1也可以基于接收到的测定值,来进行分散程度运算、平均值计算和比较处理等而判定中继攻击,根据判定结果来控制门锁等车载设备的动作。

[0231]

或者,便携机3可以进行至分散程度运算,或者进行至平均值计算。便携机3也可以将运算结果等数据包含于应答信号而发送至车载机1,使车载机1进行比较处理而进行最终的中继攻击的判定。即,比较部44、判定部和分散程度运算部42的功能结构可以由车载机1的cpu11和便携机3的cpu35中的任意一个实现。

[0232]

在判定为中继攻击的情况下,车载机1可以不进行门的解锁而结束处理。或者,也可以在车载机1设置蜂鸣器、灯等警报装置,在判定为中继攻击的情况下从这些装置输出警报。

[0233]

在上述实施方式中,说明了从车载机1的一个发送天线7发送输出强度不同的请求信号s1、s2,比较在便携机3侧的接收强度,由此判定中继攻击的例子。然而,可以发送输出条件不同从而可以判定中继攻击的多个请求信号s,可以适当改变发送方式。

[0234]

就“输出条件不同”而言,例如,除如实施方式那样的使输出强度变得不同外,还包括“使输出方向不同”、“使输出位置不同”、“使输出时机不同”。

[0235]

在“使输出方向不同”的情况下,可以改变请求信号s1和s2各自的磁场的方向而从发送天线7发送。在“使输出位置不同”的情况下,可以将两个发送天线配置于车辆v的不同位置,并从各自发送天线发送请求信号s1、s2。通过使输出方向、输出位置变得不同,也可以使两个信号的在便携机3侧的接收强度不同,因此可以通过进行接收强度的比较处理来判定中继攻击。

[0236]

此外,在这些发送方式中,并不决定使便携机3侧的请求信号s1和s2中的哪一个的

接收强度低,因此分散程度运算部42可以运算请求信号s1和s2双方的分散程度,或者也可以参照各自的接收强度来选择接收强度低的请求信号s而运算分散程度。此时,也可以参照接收强度的最大值max或者最小值min,或者还可以参照中位值。

[0237]

此外,请求信号s的发送次数也不限定于两次,也可以发送三次以上。或者,也可以在连续地输出请求信号s的状态下,在中途使强度不同或者改变磁场的方向。

[0238]

此外,近年来,作为中继攻击的方式,存在在中继请求信号s时,通过摇晃中继器来使输出方向不同,由此改变便携机3处的接收强度比的方式。作为针对这种方式的进一步措施,在从车载机1的发送天线7a、7b分别发送请求信号s1、s2后,进一步从发送天线7a输出强度与请求信号s1相同的请求信号s3。即,“使输出时机不同”而发送请求信号s。

[0239]

在请求信号s被便携机3确切地接收到的情况下,请求信号s1、s2的强度比不同,请求信号s1、s3的强度比相同。另一方面,在摇晃中继器的同时进行中继的情况下,请求信号s1、s2、s3的强度均不同,因此可以判定为中继攻击。

[0240]

此外,也可以将便携机3的接收天线32定为具有朝向不同方向的多个轴的天线,例如三轴天线,并测定各轴处的接收强度。

[0241]

更进一步地,用于判定中继攻击的比较处理并不限定于上述的接收强度的比较处理,也可以合并其他的比较处理而进行。例如,在将三轴天线用作接收天线32的情况下,也可以根据各轴的接收强度来运算示出请求信号s的向量的方向的强度比,并进行这些的比较处理。

[0242]

在使用三轴天线的情况下,也可以在各轴运算接收强度的分散程度,若任意一个轴的分散程度大,则判定为通信异常。在该情况下,即使一个轴的分散程度大,也可以视为存在中继攻击的可能性而结束处理。

[0243]

或者,也可以将分散程度大的轴作为无效轴而去除,仅运算有效轴的强度比。此时,若有效轴的数量比可以运算强度比的数量少,则视为存在中继攻击的可能性而结束处理。

[0244]

此外,在上述的使用了阈值th1、th2的比较处理中,将比较对象是否“在阈值以上”或者是否“小于阈值”作为基准,但根据阈值th1、th2的设定,也可以将比较对象是否“比阈值大”或者是否“在阈值以下”作为基准。即,无需严格应用“在阈值以上”或者“小于阈值”,根据设定而可以均包括不含有或者含有成为阈值的值的情况。

[0245]

(附图标记的说明)

[0246]

1:车载机;3:便携机;5、5a、5b、5c:请求开关;

[0247]

7:发送天线;8:接收天线;9:门锁执行器;

[0248]

10:无钥匙控制器;11:cpu;12:存储器;13:lf发送部;

[0249]

14:rf接收部;15:执行器驱动电路;20:控制部;

[0250]

21:开关判别部;22:信号生成部;23:暗号处理部;

[0251]

30:遥控器;32:接收天线;33:发送天线;35:cpu;

[0252]

36:存储器;37:lf接收部;38:强度测定部;

[0253]

39:rf接收部;41:增益决定部;42:分散程度运算部;

[0254]

43:平均值计算部;44:比较部;45:暗号处理部;

[0255]

46:信号生成部;51、52:放大器;53:增益调整器;

[0256]

54:峰值检测器;55:a/d转换器;56:上溢/下溢检测器;

[0257]

v:车辆;s、s1、s2:请求信号。